一、该问题的重现步骤是什么?

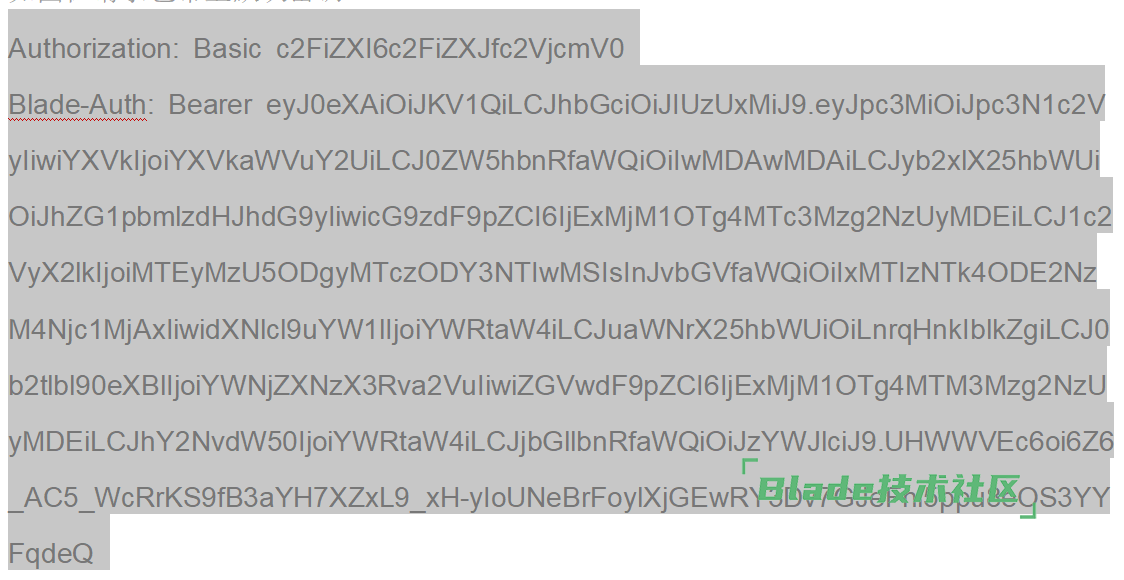

1. 在请求包带上默认密钥:

2.

3. 访问接口/api/blade-user/user-list ,可以获取到管理员的账号和密码。

4. 同理使用默认的密钥,访问接口/api/blade-log/api/list ,可以获取用户的登录请求参数内容

5. 在上面获取的参数,在用户输入的密码正确的情况下,在登录时抓包替换参数,可以实现登录后台

二、你期待的结果是什么?实际看到的又是什么?

想请教下如何处理?

三、你正在使用的是什么产品,什么版本?在什么操作系统上?

版本:bladex 2.8.2

系统:windows 10

四、请提供详细的错误堆栈信息,这很重要。

无

五、若有更多详细信息,请在下面提供。

无

https://sns.bladex.cn/article-15011.html

您好,在此之前,曾配置过“1. 令牌签名配置”,但是还是被扫出来了:

想请问这次是否需要配置“5. 数据权限安全”才能解决?

配置完之后你用文档里的默认token调用接口看看,如果不能调用了就说明配置好了的。如果还能调用就说明没配置好。

如果配置好了还被扫出漏洞,那说明这家安全公司水平不咋地只会用工具不会人工验证。

扫一扫访问 Blade技术社区 移动端