一、该问题的重现步骤是什么?

扫描时出现sql注入问题。

二、你期待的结果是什么?实际看到的又是什么?

商业版,不应该出现sql注入问题。但是注入问题很多。

三、你正在使用的是什么产品,什么版本?在什么操作系统上?

3.1.0.RELEASE

四、请提供详细的错误堆栈信息,这很重要。

${}部分可以传入表名称,字段名称等信息,导致被扫描出sql注入。

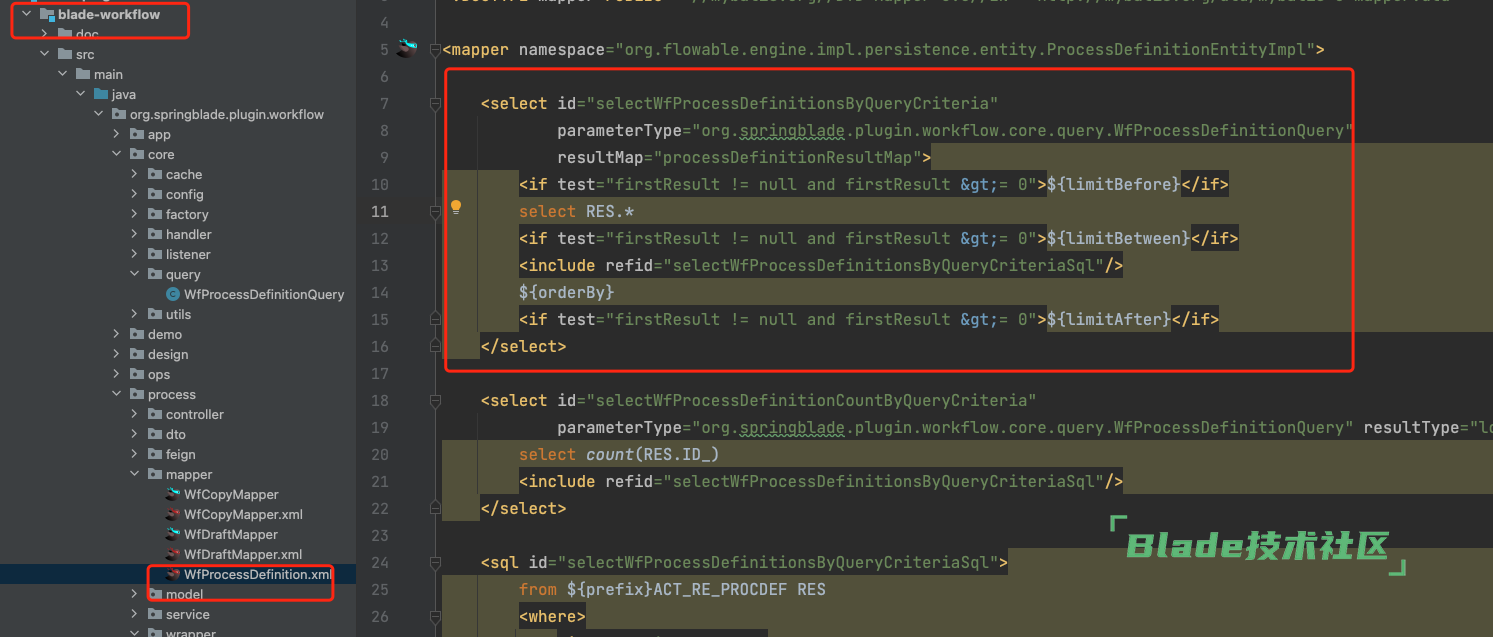

官方的类

SqlKeyword

主要是针对使用 Condition.getQueryWrapper,而自定义的mapper方法无法使用SqlKeyword。请问有什么解决方案么??

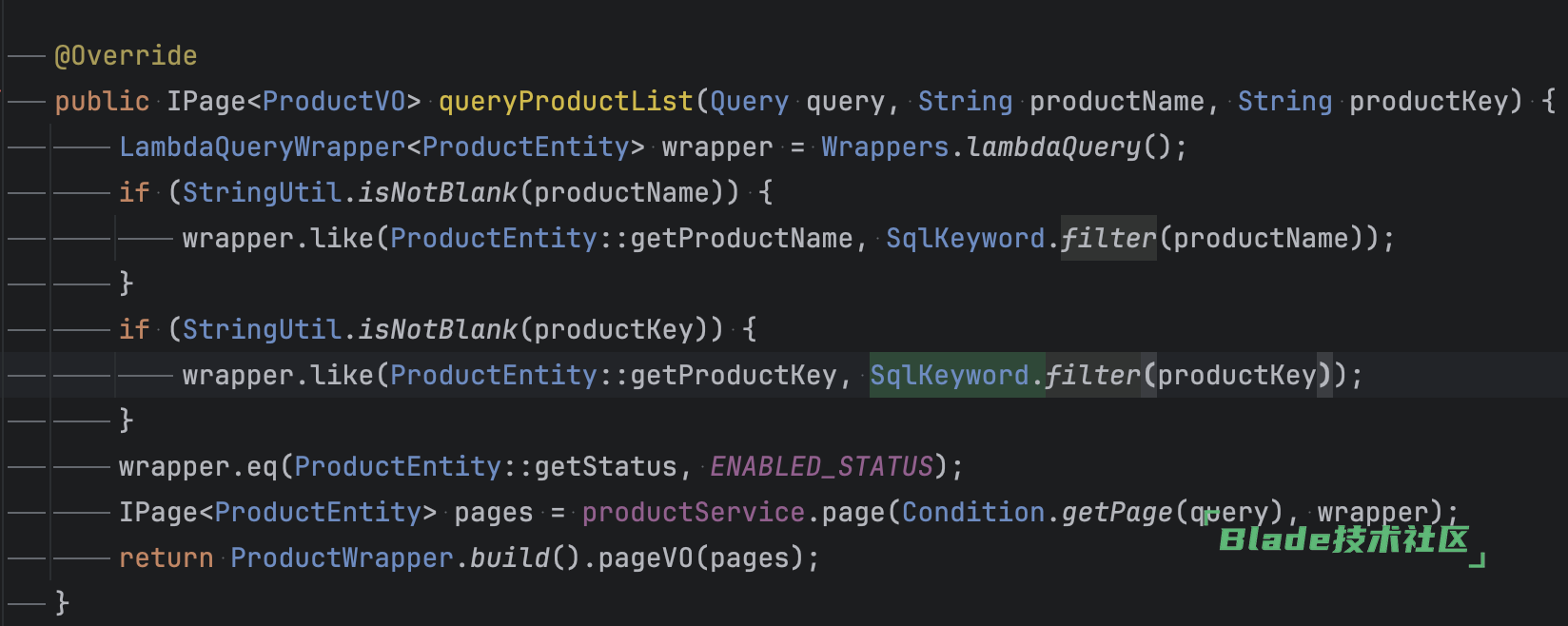

可以在controller、service层接受参数后,使用SqlKeyword.filter来过滤使用(使用前需要先下载最新版SqlKeyword来覆盖老版本,具体见:https://www.kancloud.cn/smallchill/blade-safety/3234106),举个简单例子如下

不使用Wrappers的查询,是不走SqlKeyword.filter的吧,框架代码mappers中查询有使用${}的,漏洞扫描直接就报sql注入的漏洞了,这个怎么解决?

看下下面的链接先自行处理下,或者反馈给工作流插件的作者统一修改一下

https://baomidou.com/reference/about-cve/

https://baomidou.com/plugins/illegal-sql-intercept/

怎么反馈给工作流插件作者?qq群里没人应答啊!

发邮件提供公司名和授权qq号: bladejava@qq.com,邮件里提供联系方式

扫一扫访问 Blade技术社区 移动端