一、该问题的重现步骤是什么?

1.

漏洞等级:高危

漏洞类型:认证缺陷漏洞

漏洞描述:由于SpringBlade框架本身设计缺陷。存在默认认证字段,攻击者可使用其进行敏感信息获取。

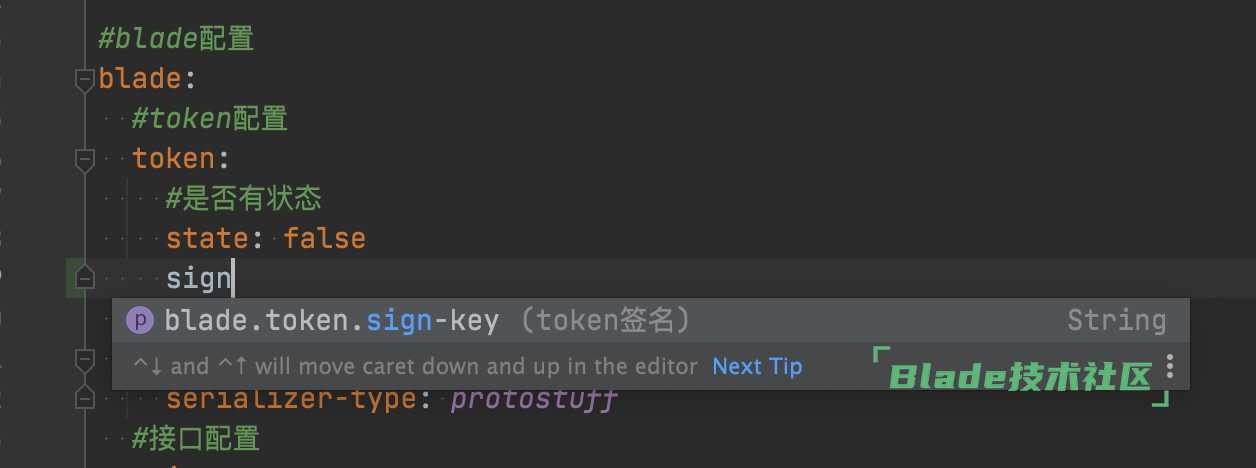

修复建议: 1.通过防火墙等安全设备设置acl策略,设置访问白名单。2.修改SIGN_KRY密匙。

2.

3.nacos里面没有放行这个地址,怎么可以访问

二、你期待的结果是什么?实际看到的又是什么?

三、你正在使用的是什么产品,什么版本?在什么操作系统上?

四、请提供详细的错误堆栈信息,这很重要。

五、若有更多详细信息,请在下面提供。

因为这个前提是源码能被攻击者完全看到,在这个大前提下如果不修改SIGN_KEY,用默认的,的确会被伪造。

但你拉到最下面的结论其实已经能看到了(奇安信攻防社区-SpringBlade框架JWT认证缺陷漏洞 (butian.net)),他们给的修复方案,就是修改SIGN_KEY的值,让攻击者无法伪造token。

这个性质就相当于我在防盗门上贴了个纸条,纸条上写着门的密码,攻击者根据密码打开防盗门后进入家门,不代表防盗门没用。解决办法就是把纸条撕掉(自行修改SIGN_KEY)

扫一扫访问 Blade技术社区 移动端