一、该问题的重现步骤是什么?

版本

2.9.1.RELEASE

1. 在使用的sign-key自定义配置值后,扫描存在token漏洞

2.

漏洞名称:

Token敏感信息泄露

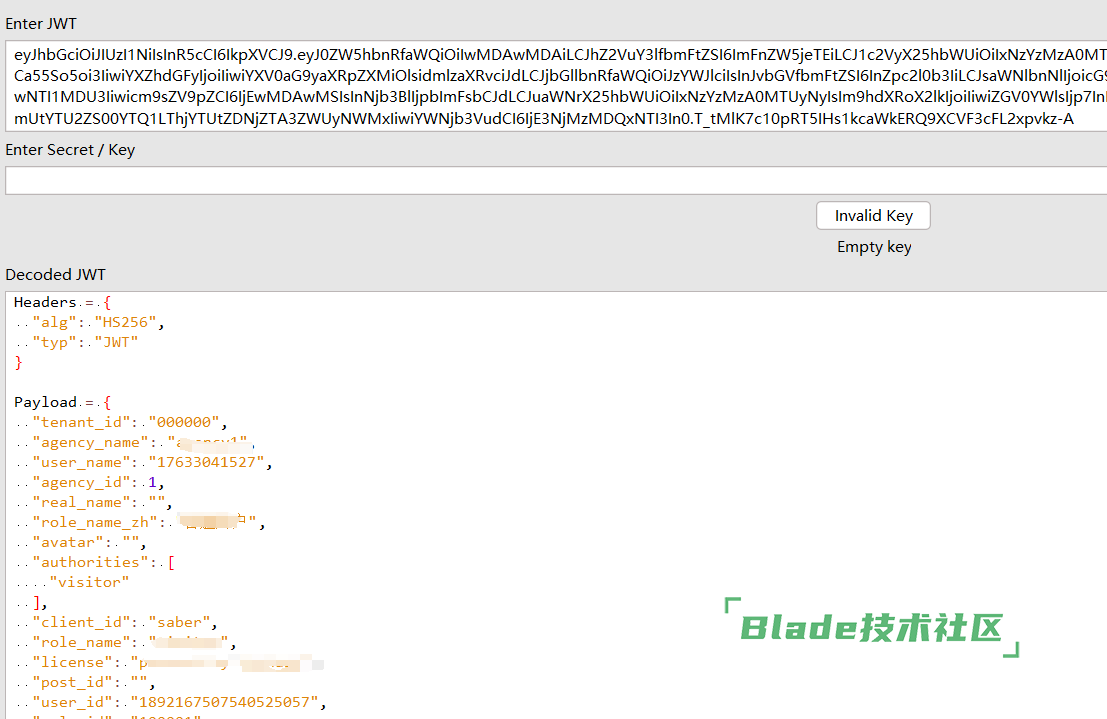

漏洞验证:

登录后抓取数据包,对Token解密后发现存在用户相关信息:

问题影响:

Token中存在用户相关信息,将可能导致相关信息泄露,并以此被攻击者进一步利用。

加固建议:

修改JWT生成配置,将涉及用户信息相关变量或参数内容去除,使其不包含用户相关信息。

Jwt用户信息在框架中是要使用的吧,比如AuthUtil.getUser(),请问下这个漏洞该如何修复呢

如果jwt概念本身也被你们认为是漏洞,可以把框架

升级到3.4.0(jdk8)(3年前已支持)用token加密传输:https://center.javablade.com/blade/BladeX-Doc/src/commit/7d444e430578c4dfe6a2501a036a2c7ba6ea4e52/%E7%AC%AC5%E7%AB%A0%20%E5%8A%9F%E8%83%BD%E7%89%B9%E6%80%A7/5.3%20Secure%E5%AE%89%E5%85%A8%E6%A1%86%E6%9E%B6/5.3.6%E4%BB%A4%E7%89%8C%E5%8A%A0%E5%AF%86%E4%BC%A0%E8%BE%93.md

扫一扫访问 Blade技术社区 移动端