一、该问题的重现步骤是什么?

1. 生产环境 Spring Cloud Gateway actuator 端点可访问代码执行漏洞(CVE-2022-22947)

2.

3.

二、你期待的结果是什么?实际看到的又是什么?

解决漏洞

三、你正在使用的是什么产品,什么版本?在什么操作系统上?

bladex 2.9.1 centos

四、请提供详细的错误堆栈信息,这很重要。

五、若有更多详细信息,请在下面提供。

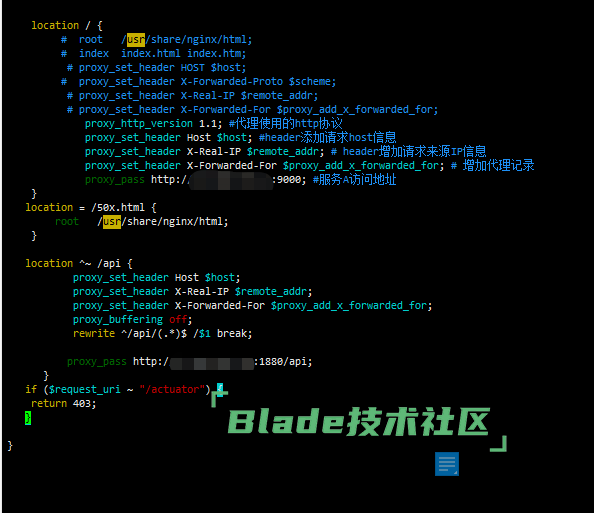

management.endpoint.gateway.enabled 不需要设置成false,只需要nginx对外开放的Gateway地址屏蔽actuator外部访问就行,对内依旧是可以访问的,具体看:https://sns.bladex.cn/article-15004.html

之前也是这样配置了的,但是也是有这个安全警告

发现问题,只是配置了域名的403,但是ip+端口没有过滤,请问下这个怎么配置合适呢,就是除80以外的 应用端口抖不能访问actuator

是否每一个端口都需要去配置一个

是否每一个端口都需要去配置一个

这个漏扫工具不够智能,只会去访问springboot服务,不会去判断你nginx的配置。

你试想一下,外网唯一的Gateway入口已经把actuator给屏蔽掉了,对外已经无法访问了,那还有什么风险呢?

如果内网的也关掉,的确不会被扫出来,但那样的话注册中心心跳检测也没法使用,整个服务都注册不起来了,没有意义。

扫一扫访问 Blade技术社区 移动端